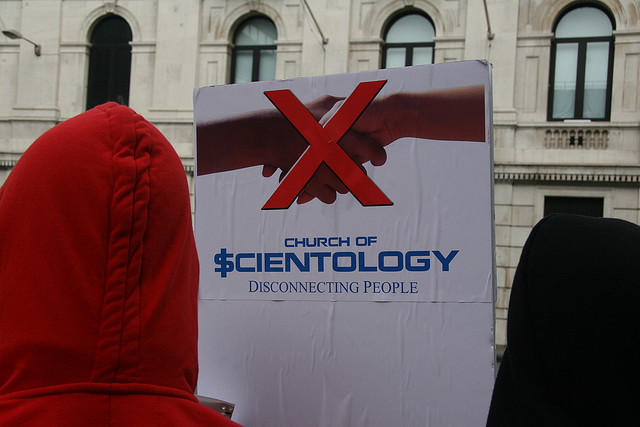

Gli anonimi. I senza nome. O, come sono conosciuti a livello globale, gli Anonymous. Sono il gruppo di hacker più famosi al mondo. Imprendibili, inafferrabili, invisibili. Anonimi. Capaci di colpire sistemi informatici ritenuti tra i più sicuri e impenetrabili al mondo. E di scappare senza lasciare tracce. Tra le loro cyber-vittime annoveriamo il Governo britannico, il Governo ugandese, il Governo israeliano e il Governo siriano, l’organizzazione religiosa Scientology e Tom Cruise, il Pentagono, alcune persone invischiate in casi di pedopornografia e l’IFPI (Internationa Federation on Phonographic Industry). Il gruppo di hacktivist ha sicuramente dato un immenso risalto mediatico all’attività di qualsiasi hacker o cracker in giro per il mondo. Ma i “cattivoni” dei computer c’erano già parecchi anni prima che gli Anonymous balzassero alla ribalta delle cronache e sicuramente ce ne saranno ancora quando cesserà di esistere. E pensare che tutto iniziò, più o meno, con un gruppo di universitari che voleva chiamare gratuitamente da casa.

Per trovare le prime tracce di un qualcosa somigliante all’hacking bisogna tornare indietro alla fine degli anni ‘50 quando, con il passaggio ai centralini digitali da parte della compagnia telefonica statunitense AT&T, era più semplice effettuare chiamate “a scrocco” dai normali telefoni di casa. Questa attività illegale venne chiamata phreaking, un portmanteau delle parole phone e freak. L’interesse che guidava i primi phreaker a studiare sistemi per effettuare chiamate gratuitamente non era meramente accademico o di studio: in quegli anni, le chiamate “fuori distretto” erano piuttosto costose e riuscire a trovare un metodo per non pagarle permetteva di risparmiare decine e decine di dollari. Per questo, fece scalpore quando a inizio anni ’70 il metodo venne reso popolare da un articolo pubblicato dall’Esquire Magazine titolato “Secrets of the Little Blue Box”. Il Blue Box era un piccolo congegno elettronico che permetteva di replicare i toni di frequenza attraverso i quali veniva “instradate” le telefonate verso il giusto numero di telefono. In questo modo era possibile effettuare chiamate interdistrettuali o internazionali pagando invece una semplice chiamata urbana. E gli studenti fuori sede erano naturalmente i soggetti più interessati a questa “scorciatoia” telefonica. Tra questi spiccano in particolare due nomi: quelli di Steve Jobs e Steve Wozniak. I tempi di Apple erano ancora lontani e i due erano solamente degli studenti universitari squattrinati ma con uno spiccato senso per gli affari.

Da lì in avanti, le strade del phreaking e dell’hacking iniziarono a incrociarsi più e più volte, grazie soprattutto alla computerizzazione delle linee telefoniche.

E, facendo un lungo salto temporale, si arriva ai giorni nostri. Nei quali, un po’ per spirito di emulazione, un po’ perché si vogliono mettere alla prova le proprie conoscenze informatiche e le proprie capacità logico-deduttive, ci si butta nel mare magnum dell’hacking. Sono molti gli “smanettoni” del computer che provano a “mettersi in proprio” e mettono in atto i loro primi tentativi di hackeraggio. Per lo più si tratta di ragazzini poco più che quindicenni – la gran parte degli hacktivists di Anonymous, d’altronde, sono teenager inglesi, irlandesi o statunitensi – che provano magari a bucare la rete wi-fi del vicino di casa con lo sniffing (filtraggio dei pacchetti inviati e ricevuti dal router per riuscire a scoprire la chiave di rete) oppure a entrare nel computer della scuola per cambiarsi i voti.

Questi, nell’universo dell’hacking, vengono chiamati neophyte (ma anche newbie o n00b). Ci sono poi gli script kiddie, che tentano di accedere a reti protette o altri computer utilizzando programmi o script realizzati da altri hacker. Una volta che si acquisisce un po’ di maestria si conquista l’hat, ovvero il cappello, da hacker. Ci sono quindi i white hat, quegli hacker che sfruttano le loro capacità informatiche per scopi non “malvagi”: ad esempio lavorano per una compagnia di sicurezza informatica o vogliono testare il livello di sicurezza dei loro sistemi. A questi si contrappongono i black hat, hacker che agiscono per scopi non troppo leciti e per guadagno personale. A metà tra questi due gruppi si inseriscono i grey hat, una combinazione tra i white e i black. Ci sono poi gli Elite hacker, gli individui che si distinguono dalla “massa” per le loro abilità e capacità di hacking. Rientrano in una categoria a parte gli hacktivist “à la” Anonymous, che mettono in campo le loro abilità informatiche per cause sociali, politiche, religiose e ideologiche.

Come esemplificato dai membri di Anonymous che nascondono il loro volto dietro la maschera di Guy Fawkes, solitamente gli hacker preferiscono agire nell’ombra, coperti dall’anonimato che gli garantisce la rete. Se devono “palesarsi” per qualche motivo lo fanno con i loro nickname, moderni nomi di battaglia di questi combattenti un po’ particolari.

E se il vostro sogno è quello di unirvi alla “brigata” Anonymous, la Rete vi mette a disposizione una risorsa molto, molto preziosa. Il sito web Hack a Server, infatti, vi permette di mettere in pratica le vostre conoscenze di crittografia e di hacking nel tentativo di bucare un server funzionante. Realizzato dal giovane imprenditore rumeno Marius Corici, Hack a Server viene utilizzato, in maniera anonima, sia da aziende che da hacker. Le prime possono mettere sotto torchio i loro server o le loro web app e riuscire a trovare eventuali falle; i secondi, invece, possono affinare le loro tecniche e fare ciò che più amano: bucare server e computer altrui.

17 gennaio 2013