Lo smart working e il lavoro ibrido, in parte online e in parte in ufficio, aprono nuove grandi opportunità di fare business mantenendo alta la qualità della vita dei dipendenti, senza però limitare la loro produttività. Ma aprono anche le porte a nuovi rischi informatici, prima sconosciuti, come il "consent phishing", cioè il phishing del consenso.

Il consent phishing si basa sul consenso accordato dall'utente agli hacker, che possono accedere a tutti i sui dati, spesso a quelli dell'intera azienda

Si tratta di un fenomeno in crescita, come dimostra l'allarme specifico lanciato da Microsoft a luglio 2021.

Cos'è il consent phishing?

Il consent phishing è un tipo di attacco informatico in cui l'utente, oltre ad essere vittima, è in qualche modo anche protagonista. Tecnicamente si basa su apposite app cloud, cioè applicazioni che girano su server remoti. Di queste app ce ne sono sempre di più e sono sempre più usate. Le applicazioni di produttività online, come Google Workspace o Microsoft 365, ad esempio, non sono altro che dei pacchetti contenenti numerose complesse app che girano in cloud.

Nel caso di Microsoft 365, poi, le aziende hanno anche la possibilità di create app interne per eseguire specifici compiti e di permettere ai lavoratori di usarle accedendovi tramite il proprio account e-mail aziendale.

Sul computer dell'utente serve alcuna applicazione per usare questi servizi, a parte il browser necessario a connettersi ad Internet. Per questo motivo, trattandosi di applicazioni totalmente online, in fase di accesso le app in cloud chiedono all'utente il consenso per accedere ai file presenti sul suo spazio online, sul computer da cui si collega o ad alcuni dispositivi ad esso connesso.

Se vogliamo tenere una copia di un file sul computer, con la sincronizzazione continua con la sua copia online, infatti, dobbiamo permettere all'app online di accedere ai file sul nostro disco locale affinché l'app possa mantenere sincronizzato il file.

Se vogliamo usare un servizio di videoconferenza online, senza scaricare l'app sul computer, dobbiamo concedergli l'accesso alla webcam e al microfono. E così via.

Tutto regolare e tutto sicuro ma solo finché le app alle quali concediamo i permessi sono a loro volta sicure e rispettose della nostra privacy. Altrimenti si rischia grosso.

Consent phishing, come riconoscerlo

Il phishing del consenso è, in fin dei conti e comunque, un attacco di phishing. E come tale segue gli schemi ormai classici del phishing: tutto parte, quasi sempre, da una e-mail. Nel messaggio, di solito, un collega ci invita ad accedere al nostro spazio cloud per scaricare o visionare un file.

Di messaggi del genere se ne ricevono sempre di più, ogni giorno: fanno ormai parte del nostro lavoro quotidiano. Nel caso del consent phishing viene spesso usata una tecnica, chiamata "brand impersonofication", che consiste nell'inviare una e-mail che sembra provenire dalla nostra azienda. L'e-mail contiene il link ad una piattaforma online nota, come Microsoft Online o Google, ma che poi porta ad una schermata tramite la quale l'utente autorizza l'app cloud malevola ad accedere ai propri dati.

A differenza del phishing classico, quindi, il consent phishing non passa da una pagina Web contraffatta: l'app pericolosa usa, infatti, le piattaforme online legittime e ritenute sicure dagli utenti che, di conseguenza, si fidano. Questo perché, anche se sono abbastanza smaliziati e controllano l'URL al quale punta il link, trovano indirizzi che iniziano con "https://login.microsoftonline.com" o "https://accounts.google.com".

Riconoscere il consent phishing, quindi, è molto più difficile rispetto al phishing classico.

Consent phishing, come difendersi

Già questa descrizione molto veloce e sommaria del consent phishing permette a tutti di capire che, per contrastare il fenomeno, non sono solo gli utenti a dover fare degli sforzi di attenzione ma anche le aziende che usano le piattaforme online (e le piattaforme stesse) a doverne fare per riconoscere e bloccare prima possibile le app cloud usate dagli attaccanti.

Gli aggressori in genere configurano le app in modo che appaiano affidabili, registrandole utilizzando nomi come "Enable4Calc", "SettingsEnabler" o "Settings4Enabler", che assomigliano a legittime estensioni o app per la produttività aziendale. Gli hacker distribuiscono quindi gli URL OAuth 2.0 tramite attacchi di phishing convenzionali basati su e-mail. OAuth 2.0 è il protocollo di autorizzazione a più fattori più diffuso sul Web ed è usato anche da Microsoft e Google. Per tale motivo è necessario che anche chi gestisce le piattaforme online si impegni maggiormente a contrastare il consent phishing.

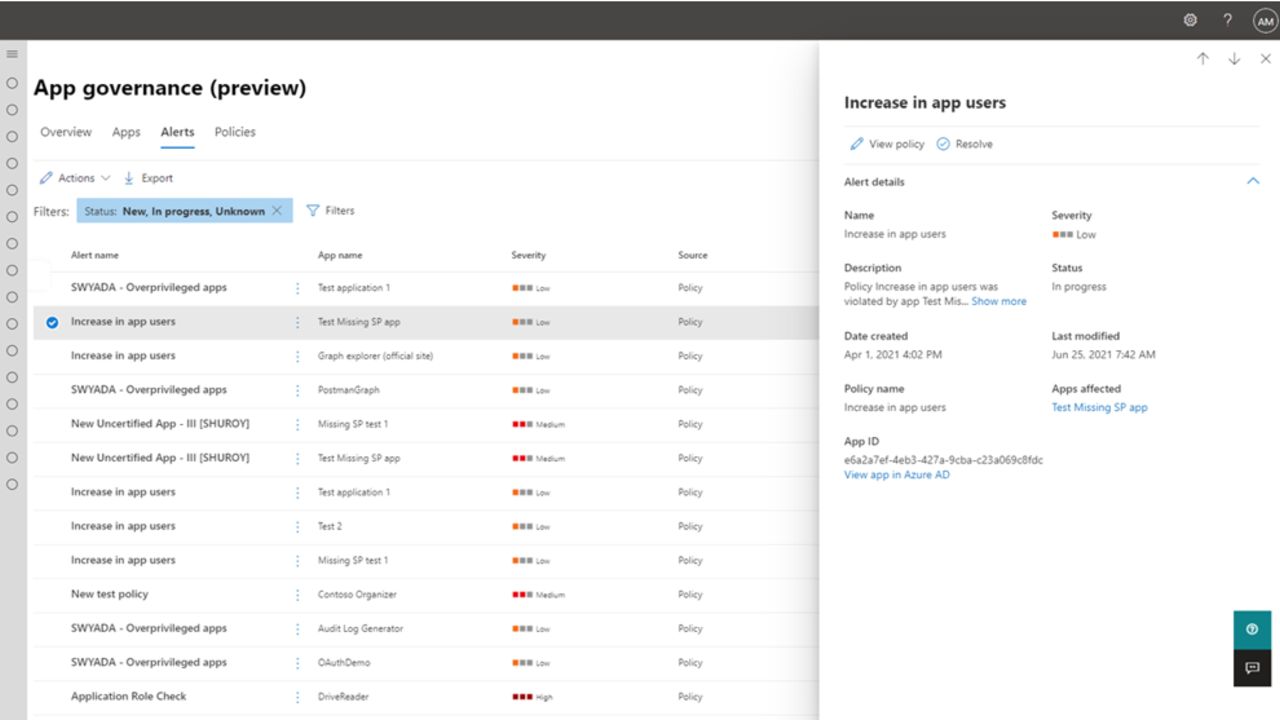

Se all'utente viene chiesta una maggior attenzione alle e-mail che riceve e alle autorizzazioni che concede, quindi, agli amministratori di sistema viene chiesta altrettanta attenzione per individuare le app sospette. Microsoft spiega che "Gli amministratori, gli utenti o i ricercatori della sicurezza Microsoft possono contrassegnare le applicazioni OAuth che sembrano comportarsi in modo sospetto. Un'applicazione contrassegnata verrà esaminata da Microsoft per determinare se l'app viola le condizioni per l'utilizzo del servizio. Se viene confermata una violazione, Azure AD disabiliterà l'applicazione e impedirà un ulteriore uso in servizi Microsoft".