Fino a qualche anno fa ? un decennio forse ? si riteneva che i sistemi air gap fossero quanto di più sicuro potesse esserci per proteggere sistemi informatici e reti informatiche contenenti informazioni sensibili (ad esempio reti militari, network per la gestione di pagamenti via carta di credito e bancomat o reti di controllo di importanti siti industriali come le centrali nucleari) da possibili tentativi di attacco informatico. Un assunto vero sino a non molto tempo fa: a meno che non si avesse a disposizione una talpa interna all'organizzazione, hackerare un sistema o un computer protetto da air gap sarebbe stata un'impresa praticamente impossibile da portare a termine.

Oggi il panorama è mutato. Molte società che si occupano di sicurezza informatica stanno sperimentando sistemi per bucare il vuoto d'aria e accedere alle informazioni riservate contenute all'interno di sistemi informatici considerati inviolabili. In alcuni casi si utilizzano chiavette USB infettate da malware sviluppati appositamente per gli air gap; in altri casi si sfruttano sistemi di comunicazione radio a corto raggio per trafugare password e altri dati rilevanti. Nel mese di marzo 2015, i ricercatori dell'università israeliana Ben Gurion hanno dimostrato come anche il semplice calore possa essere letale per sistemi di sicurezza informatica di questo genere, consentendo di colmare il cosiddetto vuoto d'aria.

Comandi a calore

Modulando il calore emesso dalle componenti elettriche del computer processore, scheda video e RAM in particolare i ricercatori universitari israeliani sono riusciti a trasferire informazioni tra due computer posti fisicamente l'uno a pochi centimetri dall'altro ma non comunicanti in alcun modo, ovvero totalmente isolati da punto di vista della comunicazione digitale "standard", diretta o indiretta. Entrambi i sistemi informatici, infatti, sono isolati dal resto del mondo e protetti da una air gap. Unica eccezione: uno dei computer è connesso via cavo USB a un piccolo lanciarazzi giocattolo, gadget che costituisce il vero obiettivo del secondo PC.

Nell'esperimento pubblico dimostrativo, i due computer utilizzati dai ricercatori sono infetti dallo stesso malware: un virus che permette alla macchina madre di inviare comandi e segnali alla macchina figlia calibrando adeguatamente l'emissione di calore da parte delle componenti elettriche principali. Questo metodo, ancora sperimentale e pertanto, a detta dei ricercatori, ampiamente perfezionabile, permette di trasmettere in maniera affidabile appena 8 bit l'ora: una velocità insufficiente nel caso in cui debbano essere trasferiti grandi moli di dati ma più che adeguata nel caso in cui si debbano trafugare password o trasmettere brevi comandi a un'altra macchina. Affinché la macchina madre possa interagire con la macchina figlia, comunque, è necessario che i due computer non distino tra loro più di 40 centimetri.

Al netto di queste evidenti limitazioni (vale la pena ricordare che la ricerca è ancora nella fase iniziale), il metodo mostrato dai ricercatori israeliani apre interessanti prospettive su più fronti: da un lato pone dubbi sull'effettiva sicurezza delle air gap, dall'altro offre spunti di ricerca per sviluppare sistemi di comunicazione wireless basati sullo scambio di dati attraverso fattori attualmente non considerati come valide opzioni atte alla telecomunicazione come, in questo caso il calore. Inoltre, l'utilizzo sempre più comune di dispositivi appartenenti all'Internet delle cose (termostati wireless, lampadine e condizionatori controllati attraverso la Rete e così via) potrebbero fornire ulteriori spunti per uno sviluppo di questa particolare tecnica.

Come funziona l'hackingcalorifero

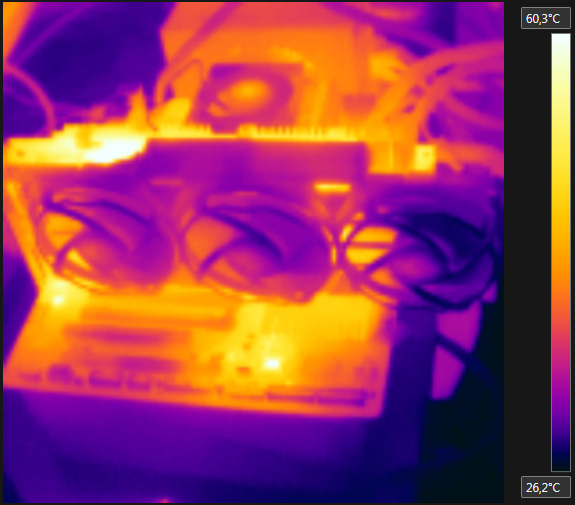

Un computer acceso produce calore. Non importa quello che si stia facendo: per quanto minimo possa essere l'utilizzo, la macchina genererà una fonte di calore dovuta al passaggio degli impulsi elettrici nei circuiti stampati del processore, delle RAM e della scheda madre (effetto Joule). Un computer che, contemporaneamente, sta effettuando uno streaming video, navigando nel web e scaricando dati dalla Rete produrrà una gran quantità di calore dovuta alla grande mole di dati che il sistema sta processando in quel momento. Affinché le componenti interne non si danneggino, una rete di sensori termici interni monitora costantemente la temperatura del processore, della scheda madre, delle RAM e del GPU e, in caso di surriscaldamento, attiva il sistema di raffreddamento (ad aria, come le tipiche ventole, o a liquido).

Ed è proprio sfruttando l'estesa rete di sensori temici sopra citata che i ricercatori israeliani sono riusciti ad hackerare un sistema informatico protetto da un air gap. La tecnica, denominata BitWhisper, permette lo scambio di informazioni con un sistema di comunicazione simile al codice Morse: aumentando e diminuendo la temperatura secondo modalità prefissate, i sensori di temperatura generano una sequenza di bit che il computer, infettato da un malware sviluppato appositamente, trasforma in comandi e operazioni. Nel video dimostrativo, ad esempio, l'innalzamento della temperatura della macchina madre di 1°C corrisponde alla combinazione "1" del bit, mentre riportando il sistema alla temperatura iniziale si invierà il bit "0" alla macchinafiglia.

Il malware, capace sia di inviare segnali sia di riceverli, è stato sviluppato in modo da distinguere tra gli innalzamenti di temperatura naturali (dovuti, quindi, al normale funzionamento della macchina) dagli innalzamenti provocati artificialmente (e dunque utili per inviare informazioni di vario genere). Il virus, inoltre, è in grado di sondare l'ambiente che lo circonda alla ricerca di altre macchine infettate: non appena la ricerca dà successo, si dà inizio a una procedura di handshake ("stretta di mano") che permette alle due macchine di riconoscersi e, poi, di inizare a comunicare.