Sono tra le peggiori minacce informatiche degli ultimi anni. Secondo una ricerca condotta da KasperskyLab e B2B International di gennaio 2015 un singolo attacco può provocare danni che vanno da un minimo di 46mila euro a un massimo di 350mila euro. Rifacendosi ai report Akamai sullo stato della Reterelativi al 2014, il danno totale su base annuale è quantizzabile in 400 milioni di euro, senza tener conto di ulteriori perdite derivanti dai danni d'immagine e dai costi per ristabilire il servizio in piena funzionalità. Sono i cosiddetti attacchi DdoS, acronimo di Distributed Denial-of-Service, letteralmente “negazione distribuita del servizio”.

Cos'è un attacco DoS

Per comprendere cosa sia un attacco DDoS è necessario, prima di tutto, analizzare gli attacchi DoS. Acronimo di Denial-of-Service, un attacco DoS è un azione deliberata che punta a saturare le risorse di un sistema informatico che fornisce un servizio ai client ad esso connesso. In ambito network, un attacco DoS ha come obiettivo server, reti di distribuzione o data center ed agisce in modo che i loro client – siano essi siti web o internauti – abbiano difficoltà o siano impossibilitati a raggiungerli.

Cos'è un attacco DDoS

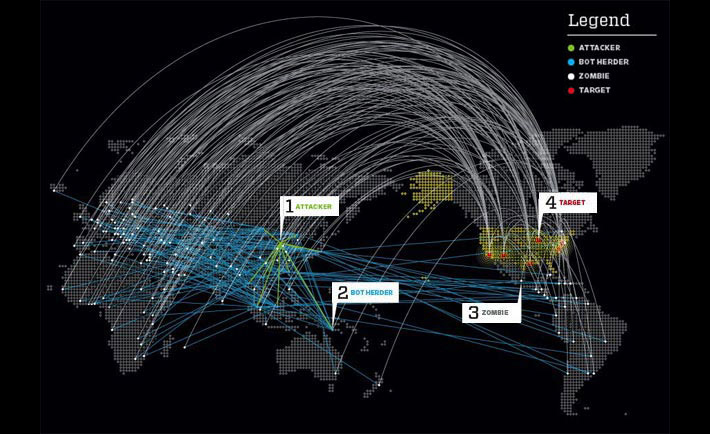

Un attacco Distributed Denial-of-Service ha gli stessi scopi (interrompere le comunicazioni tra due o più nodi della rete) e gli stessi bersagli (server, data center, centri di distribuzione, eccetera) ma avviene su una scala molto più ampia. Le direttrici di attacco sono molteplici (distribuite nella Rete, appunto) e la strategia utilizzata molto più efficace: facendo pervenire le false richieste di accesso alle risorse online prese di mira contemporaneamente da più nodi, si hanno maggiori possibilità che l'attacco vada a buon fine in un lasso di tempo minore. Dal momento che un attacco DDoS ha bisogno di un grande sincronismo, è probabile che sia portato avanti da un numero ristretto di hacker che controllino una o più rete di bot (botnet).

La differenza tra attacco DoS e attacco DDoS, dunque, sta nel numero di attacchi lanciati e nel numero delle “direttrici” sfruttate allo scopo: mentre nel primo caso bisogna difendersi da un sola sorgente di traffico informatico (ad esempio un numero elevatissimo di mail in arrivo contemporaneamente), nel secondo caso l'attacco è portato da più botnet coordinate su più livelli (ad esempio un numero elevatissimo di accessi web coordinati con un gran numero di tentativi di connessione FTP) . Pertanto, come già detto, un attacco DDoS avrà mediamente bisogno di un lasso di tempo minore rispetto a un attacco DoS per saturare le risorse informatiche del sistema attaccato e inoltre i suoi effetti deleteri dureranno solitamente più a lungo.

Caratteristiche di un attacco DDoS

Per saturare le risorse di un sistema informatico, gli hacker attuano gli attacchi DDoS inviando simultaneamente molte richieste di accesso alla stessa risorsa online. Ciò permette, in breve tempo, di rendere inaccessibile un singolo sito web, un server o un intero data center.

Le varie tipologie di attacco DDoS possono essere raggruppate in quattro categorie principali:

Attacchi alla connessione TCP. L'hacker prova a utilizzare tutte le connessioni a disposizione dell'infrastruttura di rete – sia essa server o data center – in modo da renderla non più raggiungibile

Attacchi volumetrici. L'obiettivo di questa tipologia di attacchi è saturare completamente la banda di trasmissione a disposizione di un sistema informatico così da rendere impossibile ogni forma di comunicazione

Attacchi di frammentazione. I pacchetti dati con le richieste di accesso sono inviati in maniera parziale o incompleta, così da indurre il sistema informatico oggetto dell’attacco a utilizzare tutte le sue risorse – non solo di rete, ma anche di calcolo – nel tentativo di ricostruire l’informazione digitale ricevuta

Attacchi applicativi. Anziché attaccare l'intero sistema, se ne attacca una sola parte – un programma o un applicativo – fondamentale per il funzionamento dell'ecosistema informatico. In questo modo si innesca un processo che rende instabile l'intera infrastruttura

Come difendersi da un attacco DDoS

Nel caso in cui un sito web di nostro interesse sia oggetto di un attacco DDoS si hanno ben poche possibilità di intervenire, da utenti, in qualche maniera. Solo gli amministratori di sistema, infatti, saranno in grado di mitigare gli effetti di un tentativo di rendere instabile l’ambiente informatico sotto il loro controllo. Varie le contromisure, più o meno efficaci, che possono essere messe in atto.

Sinkholing. In caso di attacco, questa tecnica prevede di deviare tutto il traffico verso un vicolo cieco, in modo da preservare la stabilità e la piena funzionalità delle risorse informatiche. Ha il punto debole di rendere inaccessibile la risorsa, deviando sia il traffico lecito sia il traffico illecito, ma quanto meno salva l'infrastruttura informatica – sia a livello hardware sia a livello software – da danni irreparabili

Router e firewall. Prima che un attacco colpisca l'obiettivo, però, è possibile arginare il traffico in arrivo da protocolli non essenziali e da indirizzi IP non validi applicando dei filtri a livello di router e firewall. In caso di attacchi più sofisticati (attacchi che utilizzano diversi livelli di protocollo di comunicazione e numerose direttrici di attacco contemporaneamente), però, questa tecnica risulta essere poco efficace se non del tutto inutile

Sistemi di rilevazione delle intrusioni. Alcuni software installati su server e sistemi di controllo dei data center sono in grado di individuare quando dei protocolli “legittimi” ed essenziali per il funzionamento del servizio sono utilizzati per portare un attacco. Se integrati con un firewall sono in grado di bloccare il traffico relativo al protocollo malevolo individuato e sventare l'attacco o quanto meno minimizzarne gli effetti

Server. L'adeguata configurazione del server e dei servizi che ospita è uno dei migliori antidotiper mitigare gli effetti di un attacco DDoS. Un amministratore di sistema, ad esempio, può indicare quali e quante risorse può utilizzare un servizio e come questo può rispondere alle richieste che arrivano dall'esterno: in questo modo, in caso di un attacco applicativo, gli effetti non si ripercuoteranno sull'intero sistema informatico ma si limiteranno a mettere fuori uso il solo software oggetto dell’attacco

Sovrastimare le necessità. Si tratta, probabilmente, della tecnica difensiva che ha la maggior efficacia nel difendersi da un attacco DDoS. Effettuando una stima in eccesso delle risorse che saranno necessarie a un determinato sistema informatico, si sarà in grado di fronteggiare, senza grossi problemi, attacchi che puntano a saturare la banda o la capacità di calcolo di un server o di un centro dati. Facendo ricorso a una ampia rete di distribuzione che si estende in diversi Stati, ad esempio, si sarà in grado di fronteggiare un attacco diretto verso uno dei server o una sezione della rete, semplicemente deviando il traffico in eccesso verso altri server “gemelli” posti anche a grande distanza e non sottoposti all’attacco