Per molti potrebbe rappresentare il futuro della comunicazione informatica e della connessione alla Rete, grazie alle prestazioni e degli alti standard di sicurezza in grado di offrire rispetto a una normale rete telematica. Il futuro, insomma, sembra arridere alla rete quantistica, applicazione dei principi della meccanica quantistica e della crittografia quantistica nel campo del networking. Ma...

Il gatto di Schrödinger e la trasmissione dei dati

La base teorica su cui si fonda la comunicazione quantistica è quella della fisica quantistica classica. Quella, per intendersi, del paradosso del gatto di Schrödinger e del principio di indeterminatezza di Heisenberg.

In quest’ambito, lo scambio di dati tra due (o più) nodi della rete avviene grazie ai qubit o bit quantistici. A differenza dei normali bit digitali, che possono assumere solamente uno stato per volta (“0” o “1”, “acceso” o “spento”, “aperto” o “chiuso”, ecc.), i bit quantistici possono contemporaneamente assumere (proprio in virtù del principio enunciato a metà degli anni '20 dal fisico-filosofo tedesco Werner Karl Heisenberg) valori sovrapposti (sia “0” sia “1”). Grazie a queste proprietà, una rete quantistica è in grado di trasportare una quantità di dati superiore rispetto alle normali reti Ethernet.

La crittografia quantistica

La rete quantistica e la trasmissione di dati per mezzo dei principi della meccanica quantistica, però, altro non sono che una derivazione della crittografia quantistica.

La comunicazione tra due nodi di una rete di questo tipo avviene sulla base di una coppia di chiavi di sicurezza univoche e casuali, generate e trasmesse seguendo principi quantistici. Questo metodo, detto di distribuzione delle chiavi quantistiche (QKD, Quantum Key Distribution), conferisce all'intero sistema un alto grado di sicurezza e stabilità. Un qualsiasi tentativo di interferenza nella comunicazione – come ad esempio quello di un hacker che tenti di intercettare le chiavi di criptazione – disturberebbe il sistema modificandone il comportamento in modo tale da rendere evidente l’intrusione .

Su base teorica, quindi, un attacco hacker del tipo man in the middle, sarebbe inattuabile in quanto l'intruso verrebbe inevitabilmente individuato dal sistema.

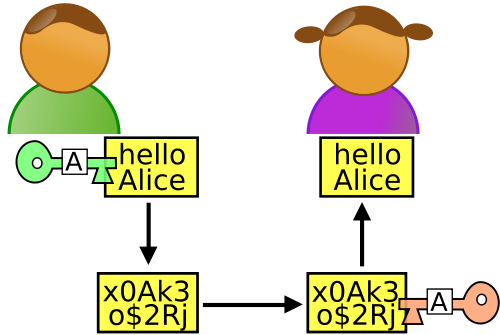

Alice e Bob

Alice e Bob sono i protagonisti dell'esempio più famoso e utilizzato per spiegare – in parole semplici – cosa accade nel corso di una comunicazione quantistica.

Prima di stabilire una comunicazione criptata, Alice e Bob decidono una chiave comune di sicurezza che permetta loro di criptare e decriptare i messaggi che vogliono inviarsi. È questa la fase del QKD, la distribuzione a chiave quantistica, con la coppia di chiavi che viene creata e distribuita tra i nodi – due in questo caso – coinvolti nello scambio. Stabilita la rete quantistica, i due nodi possono iniziare la comunicazione vera e propria, teoricamente al riparo da occhi indiscreti. Se una terza persona – il man in the middle,solitamente chiamato Eva – volesse intromettersi nella comunicazione, provocherebbe un'alterazione negli stati quantici del sistema tale da distruggere il sistema stesso.

Lo sviluppo di reti e sistemi di comunicazioni quantistici era stato sinora rallentato dalla difficoltà di creare chiavi di sicurezza sufficientemente lunghe e sicure da impedire ogni tentativo di intromissione e furto, soprattutto se nella comunicazione venivano coinvolti più di due nodi.

Buone notizie

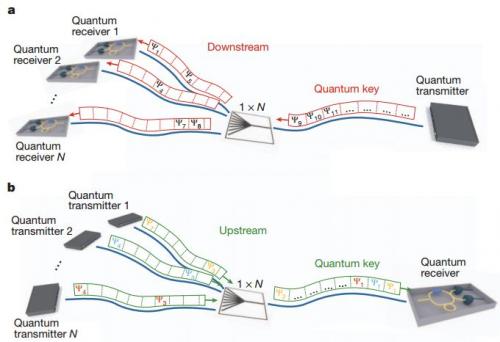

Tale ostacolo sembra essere stato aggirato da alcuni ricercatori della Stanford University, capaci di realizzare una mini-rete quantistica sicura composta da 64 nodi. I risultati, pubblicati su uno degli ultimi numeri della celebre rivista Nature, mostrano come si possa far viaggiare dati in tutta sicurezza sfruttando un'infrastruttura snella e, soprattutto, economica.

Invece di realizzare un'unica rete quantistica, sono state realizzate diverse sottoreti – chiamate hub – ognuna delle quali è stata dotata di un fotorilevatore necessario per ricevere il messaggio e decodificarlo. In questo modo più utenti condividono lo stesso strumento ottico, abbattendo i costi di realizzazione dell'infrastruttura e velocizzando lo smistamento delle varie chiave crittografiche.

Oppure no?

Un'altra ricerca, però, mostra come ci siano falle nei sistemi di sicurezza della crittografia quantistica.

In uno studio pubblicato lo scorso maggio sulle pagine della rivista Physical Review Letters, un team di ricercatori capitanato dal prof. Karol Bartkiewicz evidenzia come sia possibile aggirare il sistema della distribuzione delle chiavi crittografiche quantistiche grazie al cosiddetto clonatore quantistico.

Questo dispositivo, che nasconde la propria presenza nella banda di rumore normalmente presente nel segnale, permette di realizzare delle copie perfette dei fotoni che viaggiano lungo le infrastrutture ottiche della rete, intercettando e decifrando il messaggio. Il sistema messo a punto dal professor Bartkiewicz e dal suo team non è ancora ottimale: la copia non è perfetta e il margine d'errore è ancora piuttosto ampio, ma l'alterazione apportata alla comunicazione quantistica sarebbe talmente piccola da non essere rilevabile.

Nei test di laboratorio sinora condotti, il team di ricercatori è stato in grado di intercettare messaggi quantistici criptati con una percentuale d'errore del 18% circa. Un valore, per loro stessa ammissione, ancora troppo alto per poter decifrare con sufficiente precisione le informazioni intercettate, ma che essi confidano possa ben presto essere sensibilmente ridotto.