Per anni le operazioni di spionaggio condotte dal Governo degli Stati Uniti (tramite varie agenzie di sicurezza, come la NSA) sono rimaste avvolte nell'ombra e nel mistero. Le cose sono cambiate nel 2010, quando il mondo ha scoperto l'esistenza di Stuxnet, malware creato da hacker ingaggiati, molto probabilmente, da Stati Uniti e Israele allo scopo di mettere fuori uso alcuni impianti (anche protetti da air gap) per l'arricchimento dell'uranio e lo sviluppo del programma nucleare in Iran.

Stuxnet, però, non è che la più proverbiale delle punte dell'iceberg. Si tratta infatti della prima operazione del genere divenuta di pubblico dominio. Eppure le varie agenzie di intelligence statunitensi (ma anche i servizi di altri Paesi sono molto attivi nel campo della cyberguerra) ne avevano già condotte molte altre. E, come svelato dal tecnico informatico Edward Snowden, continuano a farlo. La sicurezza informatica degli enti governativi e dei privati cittadini è messa così continuamente a repentaglio da azioni di hacking come quella condotta tramite malware apposito come Stuxnet e Regin.

Attività che rientrano, a vario titolo, all'interno delle macrocategorie CNE e CNA (rispettivamente acronimo di Computer Network Exploitation e Computer Network Attack). Nonostante i nomi piuttosto simili – soprattutto a livello di acronimo – si tratta di operazioni hacking completamente differenti l'una dall'altra. Pur mettendo sempre e comunque a repentaglio la sicurezza informatica dei loro obiettivi, puntano a raggiungere risultati diametralmente opposti.

Cos'è il CNE

Quando si parla di Computer Network Exploitation ci si riferisce a operazioni di hacking che puntano a carpire dati e informazioni dagli obiettivi che vengono attaccati. Si tratta, dunque, di azioni di spionaggio che mettono soprattutto a rischio la privacy e i dati personali degli utenti presi di mira. Un esempio è dato dal già citato Regin, malware sviluppato (almeno così pare) da un'agenzia di intelligence del Regno Unito e utilizzato per spiare computer e dispositivi mobili della Commissione Europea e di alcuni utenti della compagnia telefonica belga Belgacom.

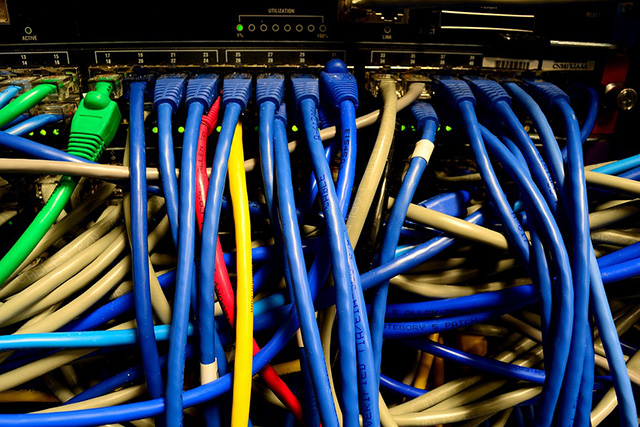

Regin, però, non è che uno dei tanti esempi di Computer Network Exploitation di cui si è oggi a conoscenza. Rientrano nel campo del CNE attacchi condotti con worm e malware come PICASSO, IRATEMONKEY, COTTONMOUTH e WATERWITCH: tool in grado di aggirare dispositivi di sicurezza informatica come firewall e infiltrarsi all'interno di server, computer e dispositivi IoT connessi alla Rete oppure fingersi stazioni base GSM così da sfruttare le falle del sistema e intercettare chiamate o SMS.

Nel solo 2011, stando ai documenti esibiti da Snowden, la NSA (National Security Agency statunitense) ha condotto oltre 200 attacchi tesi a trafugare dati di utenti oppure studiare la configurazione e il funzionamento di particolari rete informatiche.

Cos'è il CNA

Nell'ambito della sicurezza informatica, il Computer Network Attack è sicuramente più pericoloso del suo quasi omonimo. Quando un gruppo di hacker intende mettere a segno un CNA si pone l'obiettivo di intrufolarsi all'interno di uno o più sistemi informatici e distruggerli o metterli comunque fuori uso. Stuxent, tanto per fare un esempio, nasce esattamente per questa ragione: riuscire ad accedere ai sistemi informatici impiegati nel programma di sviluppo nucleare dell'Iran e metterli fuori uso così da rallentarne l'avanzamento.

Come visto per i CNE, anche nel caso dei Computer Network Attack si contano molti più episodi di quanti ne arrivino alla ribalta delle cronache. Un esempio su tuttiè quanto avvenuto nel 2014 quando pirati informatici della Corea del Nord misero in piedi una grande operazione di hacking ai danni della Sony per convincere l'azienda giapponese a ritirare un film critico nei confronti del dittatore nordcoreano. Per essere più convincenti, gli hacker non solo si impadronirono della copia digitale del film presente sui server Sony, ma misero KO diversi server e data center del colosso nipponico.

Gemelli diversi

Anche se le operazioni CNA e CNE possono sembrare tecnicamente differenti, non è necessariamente così. Molti attacchi CNA nascono come Computer Network Exploitation, dal momento che la fase della distruzione deve essere preceduta da operazioni di spionaggio che consentano di accedere al sistema informatico e carpirne informazioni sul funzionamento e sulla sua dislocazione (oltre che strutturazione fisica). Si crede, ad esempio, che nel caso Stuxnet, assieme al malware principale, siano stati sviluppati diversi spyware "minori" necessari per ottenere dati utili sulle centrifughe nucleari e informazioni sul codice sorgente dei software che ne gestivano e consentivano l'operatività.