Sin da bambini ci insegnano che il crimine, alla fine, non paga. Vedendo quanto sta succedendo, con Cryptolocker, però, si fa parecchia fatica a crederlo. Anche la polizia della cittadina statunitense di Swansea, infatti, alla fine ha ceduto al ricatto ed ha pagato i 300 dollari richiesti dagli hacker per la chiave crittografica necessaria a sbloccare il computer. Una pessima pubblicità sotto due punti di vista per le forze dell'ordine nordamericane: non solo hanno dimostrato di ignorare anche le più elementari norme di sicurezza sul webma hanno anche dato il cattivo esempio cedendo al ricatto di criminali.

Ma, esattamente, cosa è Cryptolocker e perché ultimamente fa parlare così tanto di sé? Si tratta di un software virus che genera una montagna di soldi, nonostante i tentativi delle case produttrici di antivirus di bloccarne o arginarne la diffusione.

Cos'è Cryptolocker

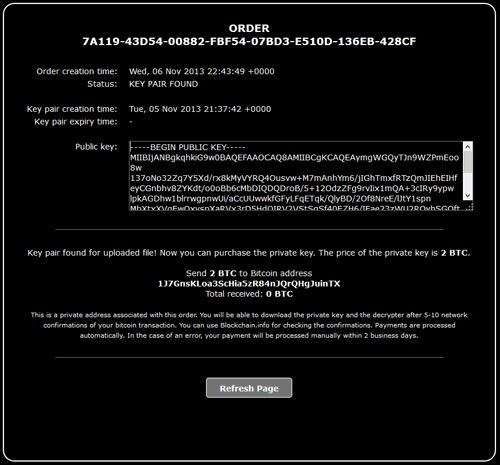

In termini tecnici, Cryptoloker è un ransomware che blocca il funzionamento del computer criptando tutti i dati contenuti nell'hard disk (o nella partizione) infettato. Più nello specifico, e come lasciano ampiamente intendere i nomi, si tratta di un software virus per sistemi Windows che cripta l'intero contenuto del disco rigido dove è installato il sistema operativo e ne impedisce l'utilizzo e il funzionamento. Per ottenere la chiave crittografica e poter, quindi, sbloccare il proprio computer, i creatori del virus chiedono un riscatto (ransom in inglese, da qui ransomware) di 300 dollari o 2 BitCoin (o moneta virtuale equivalente).

Il pagamento deve avvenire entro 72 ore altrimenti la chiave sarà cancellata e non sarà più possibile decriptare i dati del proprio hard disk. Bisogna notare, comunque, che il pagamento del riscatto non implica che il dispositivo venga sbloccato automaticamente. Sta al buon cuore dei criminali informatici rilasciare la chiave crittografica giusta per aprire lo "scrigno" informatico creato dal virus.

Come si diffonde Cryptolocker

Come accade nella maggior parte dei casi, questo software virus è veicolato attraverso messaggi di posta elettronica. In questo caso, però, si tratta di un attacco costruito ad arte e realizzato in maniera quasi perfetta.

Gli utenti, infatti, ricevono una mail da un mittente credibile riguardante un acquisto che hanno effettivamente effettuato. All'interno si trova un allegato relativo all'acquisto stesso ? una fattura in formato PDF o un file riepilogativo dell'ordine in formato ZIP ? apparentemente innocuo. In realtà, dietro l'apparenza di un file di testo o un documento si nasconde un pericolosissimo file eseguibile che viene installato sulla memoria non appena si tenta di aprirlo. A questo punto c'è poco da fare: i file verranno criptati nel giro di pochi minuti e si sarà finiti nella tela degli hacker.

Come evitare Cryptolocker

I primi consigli da dare in questo caso sono di natura piuttosto generica e si applicano, sostanzialmente, in tutti i casi in cui si voglia evitare di rimanere infetti da un virus. Prima di tutto, si deve fare sempre molta, moltissima attenzione ai messaggi di posta elettronica che si ricevonoanche se possono sembrare innocui e spediti da un mittente di fiducia (come ad esempio un corriere o un negozio di e-commerce). Bisogna sempre controllare con molta cura l'indirizzo di spedizione, verificando eventuali errori di battitura o nomi poco consoni. Eventuali allegati, poi, vanno sempre e comunque trattati con molta cautela: un innocuo file di testo potrebbe essere benissimo un pericolosissimo file eseguibile, potenzialmente letale per il proprio computer.

È utile avere un programma antivirus installato e sempre aggiornato con le ultime chiavi di sicurezza, anche se ciò non metterebbe automaticamente l'utente al riparo da eventuali contaminazioni. Per aumentare di un poco l'asticella del livello di sicurezza, si potrebbero installare alcuni tool di sicurezza recentemente sviluppati per bloccare il software virus prima che questo entri in azione. HitmanPro.Alert, CryptoPrevent e BitDefender Anti-CryptoLocker sono, al momento, tre dei software più diffusi ed efficaci contro questa minaccia.

Effettuare con regolarità una copia di backup dei propri dati, infine, metterà l'utente al sicuro da qualsiasi ricatto. Anche se il computer dovesse infettarsi, infatti, il problema dell'accesso ai dati sarebbe agevolmente superato grazie alla presenza dei backup dell'hard disk. Vista la virulenza di Cryptolocker, però, è consigliabile effettuare un backup offsite, ovvero su un supporto non ricollegabile direttamente al dispositivo o quanto meno alla partizione infettata.

Il virus da 30 milioni di dollari

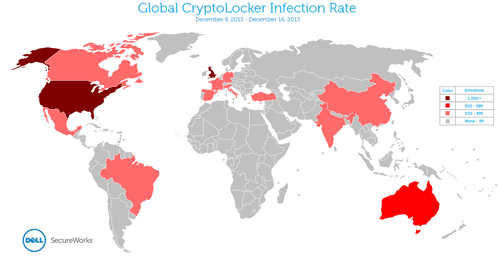

Qualcuno, nel frattempo, si è preso la briga di calcolare i presunti guadagni dei criminali informatici. Si presume che circa lo 0,4% di chi è rimasto infetto dal software virus abbia finito con il pagare il riscatto richiesto, facendo quindi il gioco degli hacker.

Se questa cifra dovesse rivelarsi veritiera ? e secondo molti analisti lo è ? i pirati informati sarebbe riusciti a guadagnare circa 30 milioni di dollari. In questo caso, però, la stima è al ribasso dato che il riscatto può essere pagato utilizzando diversi sistemi di pagamento ? tra cui il fluttuante BitCoin. Se gli hacker fossero stati così intelligenti dal trasformare il loro patrimonio virtuale in moneta sonante, la cifra racimolata potrebbe essere anche superiore alla stima fatta.

Infezione italiana

Nei primi mesi del 2016, migliaia di utenti italiani hanno ricevuto nella propria casella di posta elettronica un messaggio che fornisce, apparentemente, informazioni riguardanti una spedizione oppure contenente un link o un file in allegato proveniente da Enti e istituzioni italiane. Non appena si prova ad aprire il link o si scarica il file (solitamente in formato file PDF o ZIP) si resta infettati e si dà la possibilità agli hacker di crittografare il contenuto del nostro hard disk.

La Polizia Postale indaga sul caso e, nonostante abbia individuato il "ceppo" dal quale si è originata l'infezione, non ha molte carte a disposizione per bloccare un fenomeno in crescita esponenziale. Per questo, le forze dell'ordine fanno affidamento sul buon senso degli internauti italiani e forniscono loro alcuni suggerimenti per difendersi dai virus cryptolocker nel caso in cui si venga attaccati. È importante, prima di tutto, non cedere al ricatto dal momento che non si ha certezza che il proprio sistema informatico sia "graziato" dagli hacker in caso di pagamento e bisogna sempre prestare attenzione alla manutenzione del proprio PC. La Polizia Postale consiglia di tenere sempre aggiornati tutti i software installati nel computer, di avere un antivirus attivo e di effettuare con regolarità copie di backup del disco rigido.

Guerra tra bande

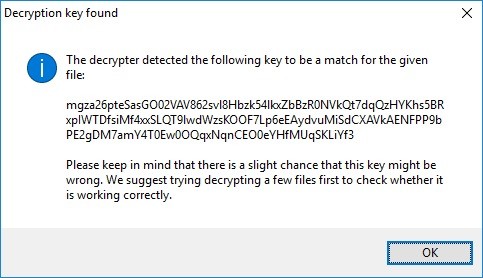

Nel frattempo, dalla fine del 2015 in poi, si sta assistendo a quella che potrebbe essere definita una "guerra tra bande" tra diversi gruppi di hacker. Nel dicembre 2015, infatti, un anonimo "benefattore" ha pubblicato online il codice sorgente di CrypBoss, tra le più pericolose e diffuse varianti di Cryptolocker. Si ignora il motivo esatto di questa mossa, anche se molti ipotizzano possa trattarsi di una "vendetta digitale" messa in atto da un gruppo di hacker rivali o da qualche membro del gruppo andato via in contrasto con chi dirige le operazioni.

Qualunque sia il motivo, della pubblicazione del codice sorgente se ne sono avvantaggiate le software house e i ricercatori attivi nel campo della sicurezza informatica, che hanno potuto studiare le modalità di attacco e gli algoritmi crittografici utilizzati. In particolare, Fabian Womsar di Emsisoft è stato in grado di realizzare un tool che forza il codice crittografico e ne decifra le chiavi, così da recuperare i file crittografati da Hydracrypt e UmbreCrypt. Il software è liberamente scaricabile dal sito Emsisoft, ma con alcuni accorgimenti. Il creatore avverte che è conveniente utilizzarlo su pochi file per volta e che la ricerca della giusta chiave per "scardinare" la corazza crittografica creata dagli hacker potrebbe richiedere anche diversi giorni di lavoro (dipende dalla potenza del sistema utilizzato).