Il termine botnet è diventato di dominio pubblico nei primissimi anni del 2000, quando un placido adolescente canadese – noto con il nick Mafiaboy – lancia una lunga serie di attacchi distributeddenial of service (DDoS) contro alcuni portali web. del calibro di Yahoo!, Dell, eBay e Amazon che per giorni sono stati subissati da false richieste di accesso e da traffico "spazzatura": ciò porta a una veloce saturazione della banda di navigazione a loro disposizione, rendendoli di fatto irraggiungibili.

Pur non avendo impiegato una vera e propria botnet, la tipologia di attacco utilizzato da Mafiaboy – al secolo Michael Calce – ha dato modo agli esperti di sicurezza che si sono occupati del suo caso di lanciare l'allarme: gli attacchi DDoS e i sistemi utilizzati per metterli in atto (come le reti di computer, solitamente con estensione geografica, infettate da una particolare tipologia di malware) potevano rappresentare uno dei maggior rischi per i computer e i server connessi alla Rete. Inutile dire che mai previsione fu più azzeccata.

Cosa sono i botnet

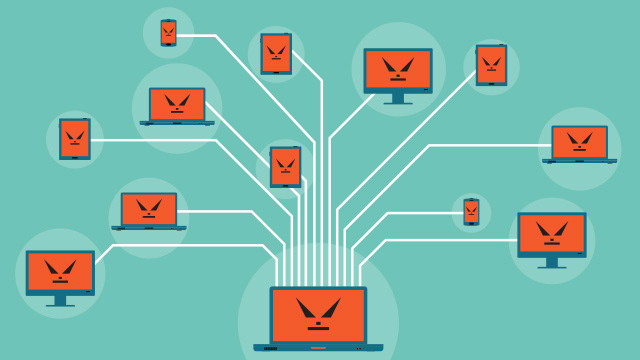

Con il termine botnet (letteralmente "rete di robot") si indica, genericamente, un insieme di computer (dunque, una sotto-rete) compromessi da un malware che permette a un soggetto terzo (un hacker, solitamente) di impartire istruzioni da remoto, controllandone di fatto il funzionamento. I botnet sono creati da un solo attaccante o da un ristretto gruppo di pirati informatici utilizzando un software maligno – come, ad esempio, un trojan horse – che permette loro di infettare un gran numero di macchine. Ogni singolo computer infetto è chiamato bot (abbreviazione del termine "robot") o, a volte, zombie e non esiste un numero minimo di nodi per formare il botnet: i computer possono essere due come diversi milioni. L'importante è che siano "pronti" ad eseguire alla lettera ogni comando in arrivo dal nodo "madre".

Anche se si è soliti riferirsi ad un botnet come se fosse un'entità monolitica, è vero l'esatto contrario: chi gestisce una rete di zombie informatici è pronto a vendere le proprie prestazioni – o meglio, le prestazioni dei computer che controlla – al miglior offerente: nel caso in cui arrivassero più offerte interessanti, il "parco macchine" potrebbe essere scomposto in più tronconi e utilizzato per colpire i vari obiettivi indicati dai committenti. I creatori di Zeus, una delle reti di bot più estese mai create, hanno spesso e volentieri "spacchettato" la loro creatura in decine di sotto-reti, dedicando ogni network ad un compito (attacco) diverso.

Metodi di infezione

Per arruolare nuovi zombie all'interno del loro botnet, gli hacker possono utilizzare due differenti strategie: i download guidati (drive-by downaload in inglese) ed i messaggi di posta elettronica. La prima tipologia è quella più complessa e laboriosa: l'attaccante, infatti, ha bisogno di un portale web piuttosto frequentato e al cui interno sia presente una falla. Sfruttando la vulnerabilità, il pirata informatico potrà modificare il "codice sorgente" del sito stesso, aggiungendo delle stringhe ad hoc che permetteranno di sfruttare le falle di sicurezza presenti nei web browser come Chrome e Internet Explorer. In tal caso, il codice malevolo inserito dall'hacker forza gli internauti a scaricare ed installare il malware in grado di trasformare i loro PC in un bot.

L'attacco condotto via email, invece, è molto più semplice. L'attaccante invierà dei messaggi di spam verso migliaia di indirizzi di posta elettronica: allegati al messaggio ci saranno alcuni file "mascherati" da normali documenti di testo o PDF. Nella realtà dei fatti si tratta di malware che saranno automaticamente installati sul computer non appena scaricati.

In entrambi i casi, una volta che il programma malevolo sarà installato sul disco rigido, la macchina entrerà a far parte del botnet. A questo punto l'attaccante potrà fare ciò che vuole del nuovo zombie: utilizzarlo per lanciare attacchi informatici, per caricare anonimamente file in Rete o per inviare ondate di spam.

Quali utilizzi

Tradizionalmente, un botnet è utilizzato per portare attacchi di tipo distributed denial of service (DDoS). Questa tipologia di attacco fa affidamento su reti composte da centinaia di migliaia di macchine (a volte anche milioni), sfruttandone a pieno la potenza di calcolo e la capacità di banda per inviare richieste di connessione verso un unico portale web. L'obiettivo degli attacchi DDoS è di "intasare" il portale, subissandolo letteralmente di richieste di connessione, in modo da renderlo irraggiungibile da tutti gli altri internauti. Inizialmente questa tecnica era utilizzata da alcuni utenti per mettere fuori uso dei portali "rivali", ma successivamente è stato impiegato anche in azioni di vera e propria pirateria informatica contro giganti come Amazon, Yahoo!, MSN o contro portali legati al mondo della finanza (banche in particolare). Oggi gli attacchi DDoS sono i più utilizzati da parte dei cyberattivisti di Anonymous e LulzSec.

Come accennato, però, i botnet trovano uso anche in altre azioni di pirateria informatica. Alcune delle reti più estese, infatti, sono state spesso utilizzate per l'invio massiccio di posta elettronica: in questi casi ogni singolo PC zombie acceso e connesso alla Rete ha il compito di inviare migliaia di messaggi. In questo modo l'intera botnet potrà, in breve tempo, inondare di posta-spazzatura migliaia di caselle email in tutto il mondo.

Come difendersi dai botnet

Così come gli attacchi possono arrivare da due direttive, anche la difesa dai botnet si svolge su due differenti livelli. Da un lato, gli ISP (Internet Service Provicer, "Fornitori dei servizi Internet" o, più semplicemente, gli operatori telefonici) dovranno operare per prevenire che attacchi DDoS possano in qualche modo sfruttare la loro banda o transitare attraverso le loro infrastrutture di Rete. Su un livello più "basso", invece, gli utenti dovranno partecipare in maniera attiva facendo in modo che le loro macchine non entrino a far parte della rete di zombie. Affinché ciò sia possibile si dovranno aggiornare con regolarità sia il sistema operativo sia i vari programmi antivirus ed anti-spyware installati sulla macchina; inoltre si dovrà evitare di visitare portali potenzialmente malevoli e scaricare gli allegati di messaggi di posta elettronica sospetti.

Sei sicuro di proteggere davvero i tuoi dati e i tuoi dispositivi connessi online? Scarica il nostro ebook gratuito per conoscere i trucchi e i consigli per aumentare la tua sicurezza in rete.