Chi ha poca dimestichezza con la storia, potrebbe pensare che la crittografia sia una modernissima “arte” legata alla sicurezza informatica. Invece questa particolare tecnica dissimulatoria affonda le proprie radici in epoche lontane, sino alle tribù eremitiche dell’antica Palestina.

Per comprendere appieno cosa siano le tecniche crittografiche, è utile partire dall’origine etimologica del termine. Crittografia è una parola d’origine greca composta da κρυπτóς (kryptós) che significa "nascosto", e γραφία (graphía) che significa "scrittura". In sintesi, riguarda le scritture nascoste, ovvero le metodologie utilizzate per “offuscare” e nascondere un messaggio, definendo un processo attraverso il quale delle informazioni in chiaro vengono trasformate in una forma cifrata.

I primi esempi elementari di crittografia risalgono alle tribù ebraiche che abitarono la Palestina, mentre il sistema più antico è il cosiddetto codice di atbash, un impianto rudimentale nel quale la prima lettera dell’alfabeto era sostituita dall’ultima, la seconda dalla penultima e così via. Ma anche gli spartani e Giulio Cesare (non a caso un grande condottiero e un popolo di guerrieri) avevano i loro codici crittografici, che aiutarono a diffondere anche l’arte della decodificazione, ovvero la crittoanalisi. Tuttavia, il caso di crittografia più noto è quello legato a Enigma, macchina crittografica utilizzata dall’esercito nazista nel corso della Seconda guerra mondiale. Il sistema era così complicato che gli ingegneri ed i crittoanalisti britannici e statunitensi impiegarono anni e anni per trovare la chiave di decodifica dei messaggi. Solo l’intervento di grandi matematici, come ad esempio Alan Turing, permise agli Alleati di decriptare i messaggi e ottenere un vantaggio sostanziale nel corso della guerra.

Oggi la crittografia è diventata indispensabile in campo informatico. Con sistemi sempre più avanzati di hackering e di phishing, le società di sicurezza informatica devono utilizzare sistemi crittografici sempre più complessi. In particolare, la crittografia trova applicazione in ambito Internet, dove la protezione dei dati personali è divenuta ormai “affare di stato”. In ambito informatico, è possibile distinguere tra due tipi di crittografia: la crittografia simmetrica e la crittografia asimmetrica.

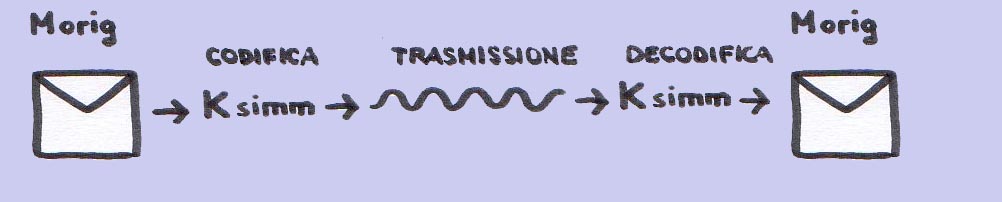

Nella prima, la stessa chiave viene utilizzata sia per creare il testo cifrato a partire dal testo in chiaro, sia per decrittare il testo cifrato e riportarlo al suo stato “originario”.

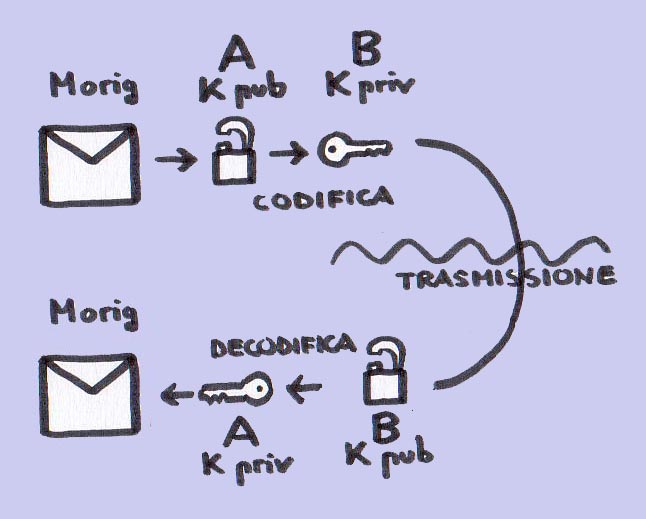

Nella seconda, invece, si utilizzano due differenti chiavi, a seconda se il testo deve essere criptato o decriptato. In entrambi i casi, la validità del sistema di cifratura è data dal numero di bit utilizzati per creare la chiave: maggiore il numero di bit, più lunga la chiave, più sicuro il sistema di crittografia utilizzato.

I vari protocolli crittografici esistenti e utilizzati in campo informatico si distinguono a seconda del diverso ambito in cui devono essere utilizzati e a seconda dell’epoca in cui sono stati concepiti. Nell’ambito della protezione delle reti wireless, ad esempio, ci sono ben tre differenti protocolli di sicurezza: WEP, WPA e WPA2. Il primo, rilasciato sul finire degli anni ’90, venne immediatamente considerato poco affidabile e sicuro poiché basato, solitamente, su chiavi di soli 10 caratteri esadecimali. Nel 2003 venne quindi introdotto il protocollo Wi-Fi Protected Access, successivamente integrato all’interno del protocollo IEEE 802.11i (detto anche WPA2). Altri protocolli di sicurezza molto utilizzati sono, ad esempio, lo HTTPS (usato per crittografare i dati inviati nella normale navigazione web), il TLS/SSL (impiegato per rendere sicura una comunicazione su canali TCP/IP, come ad esempio Internet, con diverse applicazioni quali web browser, email, VOIP e messaggistica istantanea), il Secure Shell (SSH) (utilizzato per avviare una sessione remota cifrata tramite l’interfaccia a riga di comando) e il Secure Electronic Transaction (SET)(creato da Visa e Mastercard per essere utilizzato nelle transazioni che riguardano pagamenti elettronici tramite carta di credito).

6 febbraio 2013