Come ci dimostra il caso "Ashley Madison" e come confermano le ricerche e le statistiche diffuse quasi quotidianamente, negli ultimi anni il ritmo con cui si susseguono attacchi informatici è aumentato in maniera vertiginosa. Merito di hacker sempre più bravi e specializzati, capaci di bucare anche il sistema informatico apparentemente più impenetrabile (come ad esempio le reti air gap). Oltre ad avere inevitabili ripercussioni economiche, gli attacchi hacker minano anche la fiducia che un utente ha nei confronti di una piattaforma web o informatica: non avendo la certezza di come sono difesi i dati personali inseriti in fase di iscrizione, ci si penserà su due volte prima di tornare a visitare un portale web. Anche per questo gli esperti di sicurezza informatica sono chiamati a sviluppare tecniche che, da un lato permettano di arginare attacchi in corso e, dall'altro, diano la possibilità di prevedere e anticipare il lavoro degli stessi hacker.

In questo panorama, sempre più somigliante a un'interminabile partita a scacchi, fa il proprio ingresso in scena un nuovo protagonista: i computer esca. Si tratta di dispositivi di sicurezza informatica ideati dalla startup Cymmetria capaci di attirare gli hacker in una sorta di cul-de-sac e neutralizzare l'attacco informatico prima che possa provocare danni incalcolabili. Un po' come andare a caccia utilizzando uno di quei richiami capaci di riprodurre perfettamente il verso degli uccelli e far cadere così in trappola la preda.

Obiettivo APT

Come specificato anche da Gadi Evron, cofondatore della startup ed ex capo del gabinetto di sicurezza informatica del Governo israeliano, Cymmetria nasce con l'obiettivo di individuare per tempo attacchi di tipo APT (acronimo di Advanced persistent threat, attacchi avanzati e persistenti) e neutralizzarli prima che possano trafugare informazioni e dati di ogni genere. Grazie a un attacco APT, infatti, un hacker è in grado di penetrare in un sistema o in una rete informatica senza essere scoperto: in questo modo sarà possibile agire liberamente e trafugare tutti i dati che si vorranno.

Il sistema di computer esca ideato da Gadi Evron e gli altri esperti di sicurezza informatica di Cymmetria, invece, punta ad attirare gli hacker verso dei vicoli ciechi, così da limitarne la libertà di movimento e respingere gli attacchi senza riportare (troppi) danni.

Cosa sono i computer esca

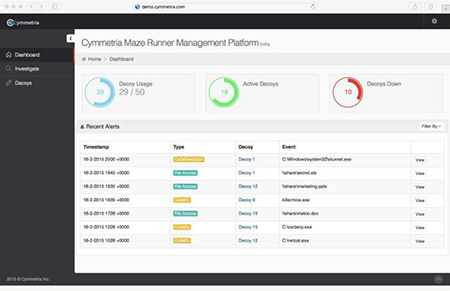

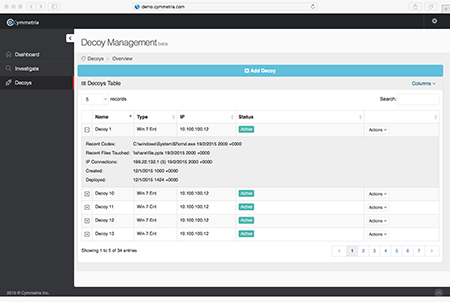

Alla base del sistema difensivo di Cymmetria troviamo delle macchine virtuali create appositamente per individuare i tentativi di incursione degli hacker e respingere gli attacchi al mittente. Come spiega lo stesso Evron, i computer esca nascono con lo scopo di attirare l'attenzione dei pirati informatici e indurli all'errore: nel caso in cui la macchina virtuale che gira sul computer dovesse rilevare qualunque tipo di attività, Cymmetria avrà la certezza che c'è un tentativo di attacco in corso.

Contrattacco

In questo modo, la soluzione proposta da Cymmetria permette (o, quanto meno, dovrebbe permettere) di individuare con la massima accuratezza il tentativo di intrusione di un hacker grazie a delle esche appositamente piazzate all'interno di una rete informatica. Grazie ad avanzate tecniche informatiche, il pirata informatico sarà spinto a penetrare nella rete passando proprio attraverso il computer esca, così che l'amministratore del network riceva per tempo l'alert che indica l'attacco.

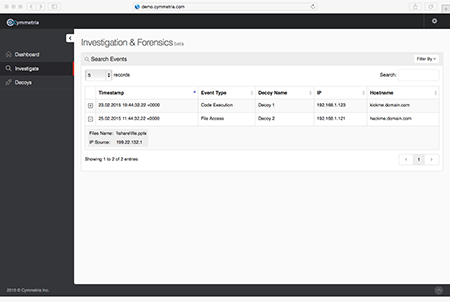

Cymmetria, a questo punto, tenterà di neutralizzare temporaneamente l'attaccante, creando allo stesso tempo un report forense indicando la tipologia di intrusione informatica in corso, quali malware sono stati utilizzati per renderla possibile ed eventuali strategie per mitigare gli effetti negativi dell'intrusione. Un vero e proprio piano strategico di contrattacco, che permetterà al dipartimento di sicurezza della società (o agli amministratori di rete) di mettere al sicuro i dati degli utenti.