Le reti domestiche sono diventati dei veri e propri "fortini" all'interno dei quali si custodiscono informazioni di ogni genere. Alla LAN (acronimo di Local Area Network, "rete locale") di casa si collegano computer (laptop e desktop), smartphone, tablet, dischi di rete, NAS e moltissimi altri dispositivi di rete. Chiunque riuscisse ad hackerare e penetrare nella nostra rete casalinga avrebbe vita facile a recuperare file e documenti contenenti dati sensibili e informazioni personali: dati di accesso alla posta elettronica, ai social network, le credenziali dell'Internet banking e molto altro ancora. Cosa ancora più grave, però, un hacker potrebbe prendere controllo del computer stesso, trasformandolo in un bot per inviare messaggi spam o mettere in atto attacchi phishing. Insomma, i possibili scenari che si configurano non sono, in ogni caso, dei migliori.

In caso di intrusioni, però, la LAN invia dei segnali ben precisi: è importante, quindi, saperli individuare e, su questa base, intervenire per tempo prima che la situazione sia inevitabilmente compromessa. Vedremo, di seguito, come fare per introdursi all'interno della propria rete domestica e capire quali siano i segnali di pericolo-intrusione che dovrebbero far scattare immediato il campanello d'allarme. Necessario, a questo fine, conoscere alcuni concetti base del networking come, ad esempio, i comandi necessari a scoprire quali siano i dispositivi connessi al proprio router Wi-Fi o cosa sia il MAC address.

Un ultimo avviso riguarda l'utilizzo che si farà delle tecniche descritte nei paragrafi che seguono. Mentre sono perfettamente legali se utilizzate sulla rete di casa o comunque su una rete che si amministra, possono portare anche a gravi conseguenze legali nel caso in cui siano utilizzate per accedere ad altre reti locali (quella del vicino, ad esempio).

Mappare la LAN

Per portare a termine il primo passaggio, non c' bisogno nemmeno di accendere il computer. Saranno sufficienti, infatti, una penna, un quaderno o block notes e buona memoria. Si dovrà creare una mappa – cartacea – della propria LAN: bisognerà scrivere, quindi, quali dispositivi siano solitamente collegati alla rete domestica. Non solo computer desktop e laptop, ma anche smarthpone, tablet, smart TV, NAS, stampanti, dischi di rete e ogni altro dispositivo che possa essersi connesso almeno una volta alla rete locale. Per facilitare il compito si può anche disegnare una mappa dell'abitazione (o dei locali coperti dalla rete presa in analisi) e procedere con l'elenco dei dispositivi stanza per stanza.

A questo punto si avrà un'idea piuttosto chiara su cosa ci si dovrà attendere dalla prima analisi di rete: si dovrebbero conoscere quali dispositivi risultano connessi, cosa facciano e quali porte comunicative siano aperte ed utilizzate.

C'è qualcuno?

Una volta completata la lista dei dispositivi "certificati" connessi alla LAN, si potrà analizzare la lista dei dispositivi connessi al router Wi-Fi e verificare se tutto coincide o se ci sono discrepanze. Nel primo caso: potremo dedurre che, con ogni probabilità, nessun estraneo si è introdotto nella nostra LAN e sta "rovistando" nella memoria dei dispositivi; nel secondo caso, invece, potrebbe esserci la seria possibilità che ci sia qualcosa che non va per il verso giusto.

Ci sono vari modi per scoprire quali siano i dispositivi connessi alla rete domestica. Il primo, più semplice, consiste nell'accedere al pannello di controllo del proprio router Wi-Fi e controllare la lista dei dispositivi che risultano connessi. Per entrare nel router si dovrà aprire un browser, scrivere l'indirizzo IP del router nella barra degli indirizzi (solitamente 192.168.1.1 o 192.168.0.1, ma l'indirizzo può variare a seconda del produttore del router) ed entrare nel pannello di amministrazione. Accedendo alla lista dei dispositivi connessi si dovrebbe poter verificare la "congruità" tra la mappa realizzata nel primo passaggio e quella che è la situazione reale della rete: si avrà modo di controllare quali dispositivi siano connessi, quale il loro indirizzo IP, il loro MAC address e, se disponibile, il nome del dispositivo stesso. Tutte informazioni utili per sapere se ci siano o meno intrusi nella nostra LAN.

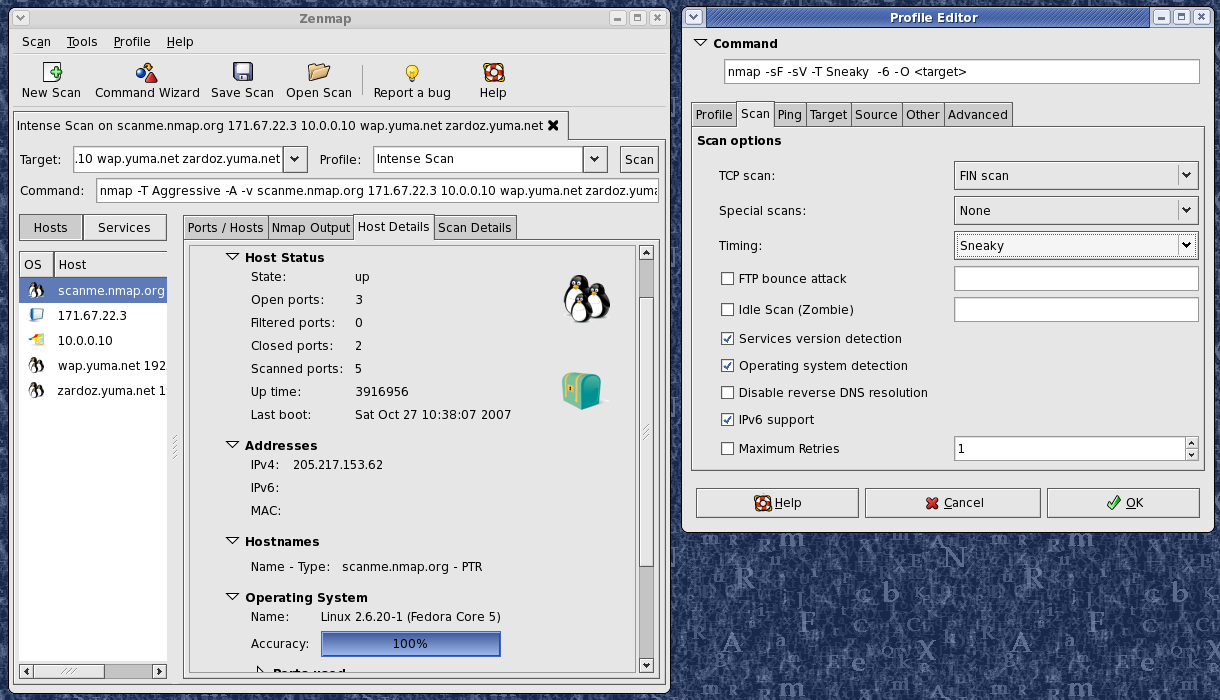

Nel caso in cui si volesse condurre un'analisi più approfondita, ci si può affidare a strumenti e programmi da sistemista: si tratta di software di utilizzo non immediato, ma in grado di dare informazioni più dettagliate sulla propria rete domestica. Uno di questi, ad esempio, permette di ricavare informazioni importantissime sul numero dei dispositivi connessi alla LAN. Scaricando e installando nmap (software open source multipiattaforma) sul proprio computer, si potrà avere una panoramica più chiara e dettagliata sui computer, smartphone e altri dispositivi di rete connessi al router. Questo programma permette di effettuare una scansione su un determinato insieme di indirizzi IP della propria rete: ci si potrà quindi focalizzare su quella porzione di LAN utilizzata solitamente dai dispositivi di rete per mettersi in comunicazione con il router e accedere a Internet o alla rete domestica. Confrontando la lista che si otterrà con nmap con la lista ricavata direttamente dal router, si potranno avere conferme ai sospetti se qualcuno abbia tentato di hackerare la nostra rete domestica.

Sniffing di rete

Una volta chiarita la situazione relativa ai dispositivi connessi alla rete di casa, si potrà proseguire l'indagine tentando di capire quale attività stiano compiendo i device agganciati alla propria LAN. Per fare ciò, si dovrà procedere al cosiddetto sniffing di rete. Vediamo di capire di cosa si tratta.

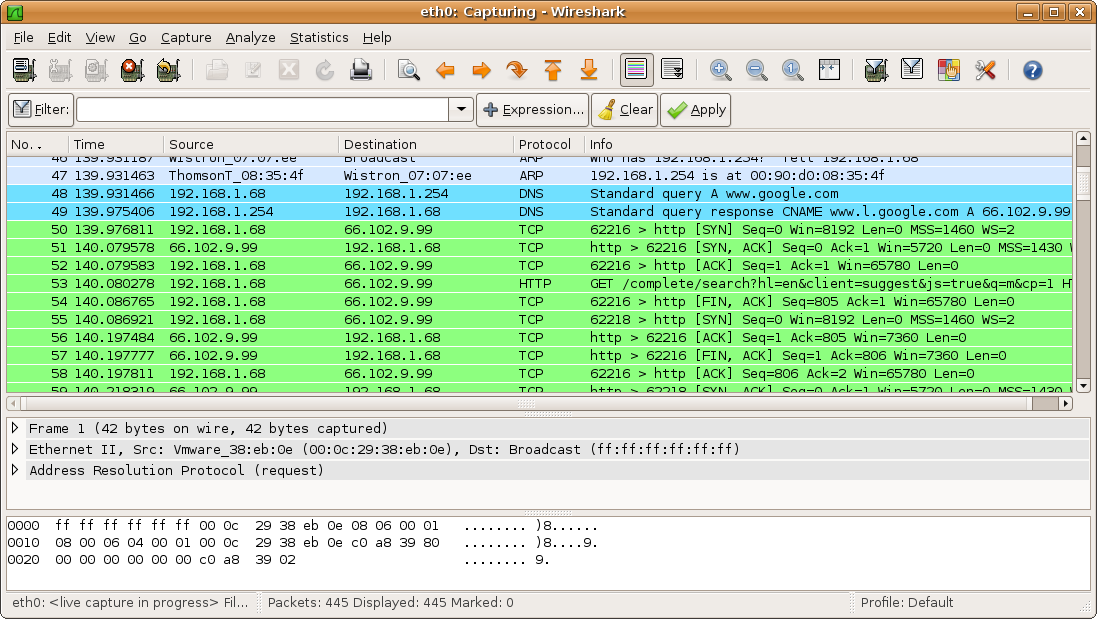

La comunicazione tra due nodi di una rete basata sulla suite di protocolli TCP/IP avviene tramite lo scambio di pacchetti dati. Seguendo il flusso di questi pacchetti, quindi, è possibile conoscerne l'origine e la destinazione, la tipologia di dati trasportati e le porte di comunicazione di ingresso e di uscita dei dati stessi. Quest'ultima operazione, un po' da segugio informatico, è detta di sniffing (traducibile con "annusare", "fiutare"): con l'utilizzo di speciali software si è in grado di conoscere quali pacchetti stiano transitando, sia in entrata sia in uscita, dal proprio computer e dal proprio router, dove siano diretti o da dove si originino e quale sia la loro natura. Si tratta di informazioni fondamentali per comprendere se qualche pirata informatico sia riuscito ad hackerare la LAN e stia utilizzando i dispositivi ad essa connessi per i propri scopi.

Wireshark è uno dei migliori software in circolazione per lo sniffing. Una volta installato e configurato, è in grado di controllare e registrare il traffico di rete e restituire tutti i dati all'amministratore del sistema. In questo modo si potrà controllare quali dispositivi siano attivi (grazie all'indirizzo IP e all'indirizzo MAC), dove è diretto il traffico e quali siano le porte utilizzate. Nel caso in cui si noti qualcosa di strano (ad esempio il transito di alcuni pacchetti per una porta sconosciuta o diretti verso un indirizzo IP sospetto), una veloce ricerca su Google permetterà di fugare ogni dubbio.

A pesca

Questo metodo permette di cogliere sul fatto eventuali hacker o pirati informatici ma non dice nulla su quello che accade quando il computer è spento o si sta dormendo o si è fuori casa per lavoro. Necessario, quindi, mettere in atto contromisure più efficaci. Per quanto visto sinora, la più semplice (ma anche quella che richiede un maggior dispendio di risorse da parte del computer) consiste nel lasciare attivo Wireshark per diverse ore (se non addirittura svariati giorni) così da monitorare una maggior quantità di traffico e avere un'idea più precisa di cosa accade davvero nella propria LAN.

In alternativa, si può utilizzare Who is on my Wi-Fi, tool di sicurezza informatica molto simile a Wireshark (ma molto meno "dispendioso") che analizza il traffico dati che transita attraverso la rete senza fili.

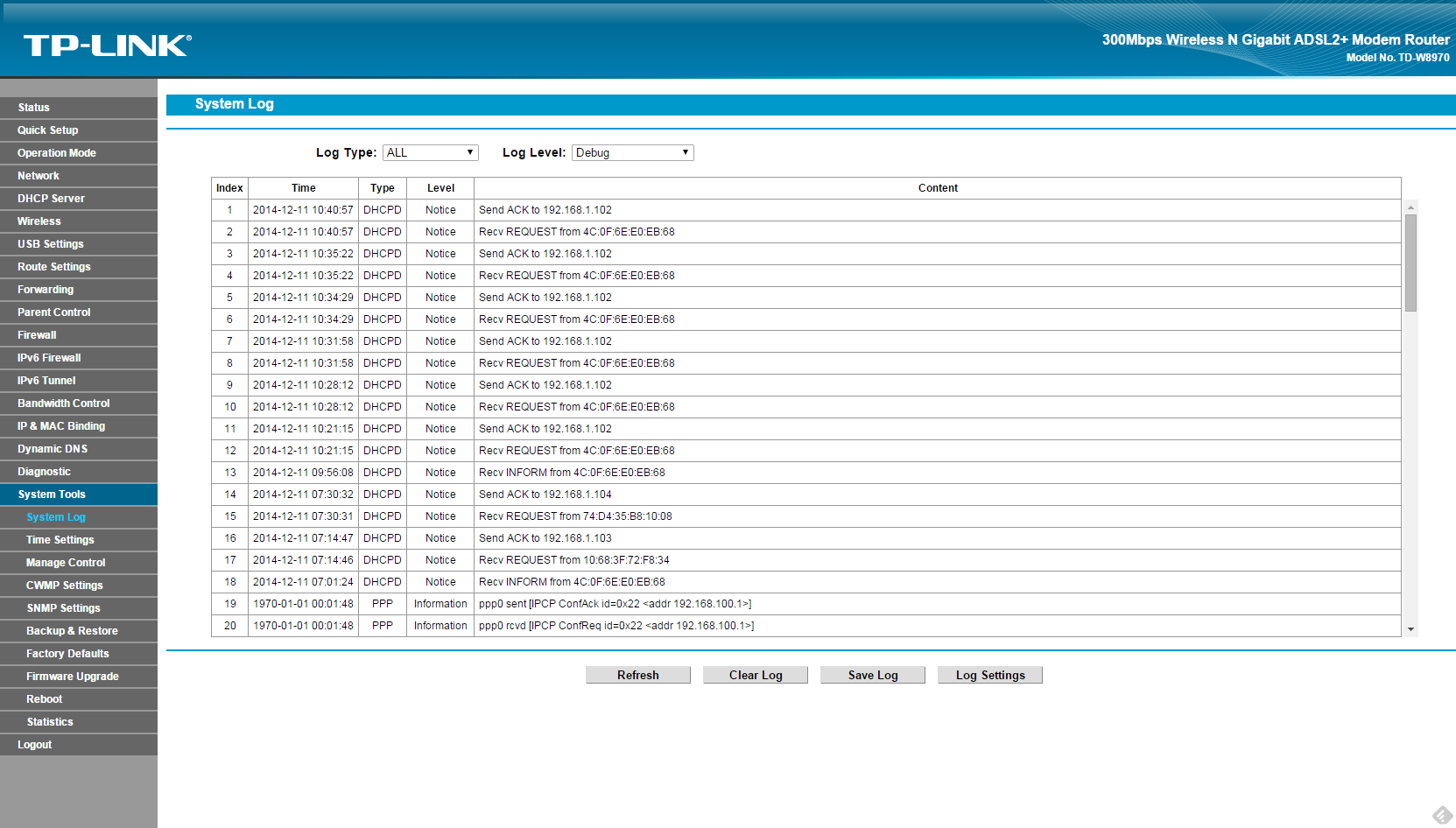

Una soluzione più estrema e più efficace, in grado di funzionare anche a PC spento, consiste nell'impostare il router Wi-Fi in modo che registri tutto il traffico transitante nella rete domestica. La gran parte dei router dovrebbe avere una sezione (nascosta da qualche parte tra le impostazioni di sistema) dedicata a questo scopo: attivando la "registrazione", il router sarà in grado di tenere traccia di ogni connessione in uscita e in entrata. In questo modo si otterrà una panoramica completa di tutti i dispositivi che hanno (eventualmente) utilizzato il router in assenza del suo proprietario.

Come mettere in sicurezza la propria rete

Completata l'analisi investigativa, si dovrà passare in azione mettendo al sicuro il proprio router e la propria connessione Wi-Fi. Diversi i trucchi da poter mettere in atto in questo caso: si dovrà, innanzitutto, cambiare la password del Wi-Fi, scegliendone una il più possibile sicura e difficile da hackerare. Fatto questo, sarà necessario fare in modo che gli hacker non trovino altre "porte" grazie alle quali intrufolarsi nella nostra rete. Per fare ciò è sempre buona norma disabilitare il WPS, nel caso in cui sia attivo, controllare che il router sia aggiornato con l'ultima release del firmware e, in caso di estrema necessità, creare una guest network grazie alla quale nascondere e mettere al sicuro la nostra connessione senza fili principale.

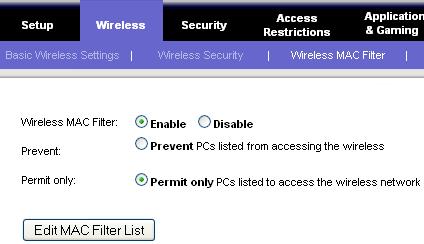

Nel caso queste misure dovessero risultare insufficienti o si volesse alzare ulteriormente l'asticella della sicurezza della propria rete domestica, ci sono ancora altre contromisure da mettere in atto. Si può, ad esempio, limitare l'accesso alla LAN solo ad alcuni dispositivi "certificati" attivando il cosiddetto "filtro MAC". Il MAC address è un codice identificativo che permette di riconoscere in maniera univoca i dispositivi di rete: possibile utilizzarlo a mo' di "documento di identità" per garantire l'accesso alle risorse di rete (connettività e spazi di memoria condivisi) solo ad alcuni network device e non ad altri. Il filtro MAC non è altro che una sorta di tabella interna al router dove sono riportati gli indirizzi MAC dei dispositivi conosciuti (quelli compresi nella mappa stilata nel primo punto, ad esempio): quando un device non inserito nell'elenco proverà ad accedere, si vedrà rifiutare la richiesta di connessione dal protocollo di sicurezza e non potrà accedere alla LAN.

In alternativa, si può decidere di disattivare il DHCP del router e assegnare manualmente gli indirizzi IP ai vari dispositivi connessi alla rete domestica. Il Dynamic Host Configuration Protocol (abbreviato, per l'appunto, in DHCP) è il protocollo che si occupa di assegnare in maniera automatica indirizzi IP a ogni dispositivo connesso alla rete wifi privata. Si tratta di uno strumento utile a facilitare l'aggiunta di nuovi device alla rete casalinga: ogni nuovo dispositivo che si connette alla nostra rete (smartphone, laptop, computer, stampante di rete, NAS) otterrà in maniera automatica un indirizzo IP nel range di indirizzi privati diventando uno dei nodi che compongono la rete. Allo stesso tempo, però, il nuovo nodo potrebbe funzionare come "testa d'ariete" e garantire il libero accesso alle risorse di rete a qualche hacker o pirata informatico. Disabilitando il DHCP e assegnando manualmente gli indirizzi IP, quindi, si farà in modo che solo alcuni dispositivi potranno accedere alla LAN, mentre altri non otterranno il "visto d'ingresso" al router.